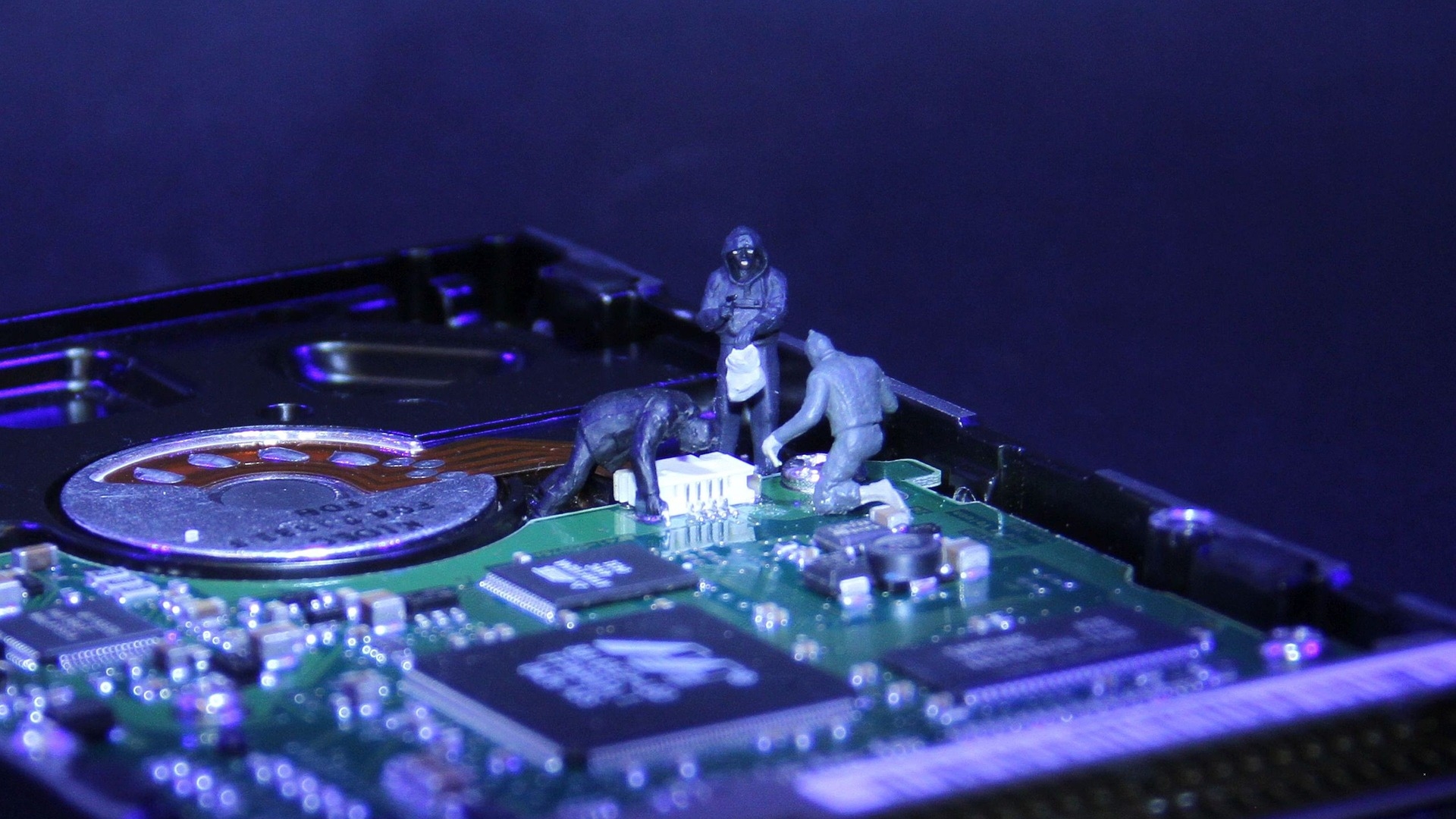

Le chapelet connecté... piraté!

L’application Click to pray eRosary, à l’oeuvre dans la dernière innovation de l’Eglise catholique, s’est révélée si peu sûre qu’il n’a fallu que dix minutes pour siphonner les informations personnelles des fidèles. Un porte-parole du Vatican a confirmé que le problème était maintenant résolu.

Ce chapelet connecté, mis en vente au prix de 99 euros le 15 octobre dernier sous le nom d’eRosary, se compose de dix perles métalliques et d’une croix métallique dotée de la technologie Bluetooth, ainsi que d’un système de détection de mouvements. Lorsque l’utilisateur fait le signe de la croix avec le chapelet, l’application Click to Pray qui l’accompagne s’active sur le téléphone ou la tablette couplés au rosaire. Ce logiciel suggère alors quels mouvements faire avec le chapelet et quelles prières réciter. Il peut également être configuré pour rappeler aux croyants qu’il est temps de converser avec Dieu.

Basée au Royaume-Uni, l’entreprise Fidus Information Security, a rapidement mis à jour des failles dans les systèmes utilisés par l’application Click to Pray, disponible pour iOS et Android. «Un de nos chercheurs a décidé de vérifier le code, et en seulement 10 minutes, il a trouvé des problèmes flagrants», a déclaré Andrew Mabbitt, fondateur de Fidus, au magazine en ligne britannique The Register, qui a sorti l’information.

Données sensibles exposées

Si les comptes des utilisateurs ne contiennent pas de données sensibles, ils contiennent en revanche des données d’identification personnelle, comme les noms et les descriptions physiques des personnes. Dans des pays comme la Chine, où les catholiques ne sont pas très populaires, ce genre de données pourraient être dommageables si elles étaient exposées.

Selon l’employé de Fidus qui trouvé le défaut, il y avait deux problèmes clés. Tout d’abord, lorsque vous installiez l’application Click to Pray, vous êtiez invité à créer un compte en ligne. Ce profil était protégé par un code PIN à quatre chiffres. Or quatre chiffres pour vous connecter à votre profil depuis l’application Click to Pray, était une protection insuffisante parce que le logiciel vous permettait un nombre illimité de tentatives.

Deuxièmement, en raison d’une vulnérabilité du code, il était possible d’envoyer l’adresse e-mail d’un utilisateur et de récupérer le code PIN du compte correspondant dans un format lisible. Cela signifiait que si quelqu’un soumettait l’adresse e-mail d’un étranger, il pouvait accéder au profil Click to Pray correspondant, s’il en existait un.

Failles de sécurité réparées

Dès qu’il a été alerté par l’entreprise Fidus, le Père Frédéric Fornos, directeur international du Réseau mondial de prière du pape, le réseau qui a lancé l’application, des codeurs du Vatican ont été chargés de réparer les failles de sécurité et se sont engagés à le faire en 24 heures, a-t-il déclaré à The Register.

Selon Fidus, les développeurs du Vatican ont «ont réglé le problème de l’API, mais il n’y a toujours pas de protection contre les tentatives de forcer le code PIN, donc c’est toujours une option», a déclaré Andrew Mabbitt. (cath.ch/theregister/cp)